账户类型

AutoMQ Cloud 提供了成员账户 以及服务账户 两种账号类型,两者定义和区别如下:| 账户类型 | 作用和区别 |

|---|---|

| 成员账户(Member Account) |

|

| 服务账户(Service Account) |

|

成员账户

定义

成员账户是通过系统默认生成、已有环境成员手工创建、企业 SSO 登录自动创建的环境级别的操作人身份凭证信息。 成员账户根据需要授予的权限范围支持多种不同角色,目前支持 Admin、Operator 和 Viewer 角色。创建方式

- 本地类型: 每个环境的初始 Admin 成员是由系统在创建环境时自动创建,后续的成员可以由 Admin 成员手工创建。

- SSO 类型: AutoMQ 支持配置企业身份服务提供商(IDP),通过 SSO 登录创建 SSO 类型的环境成员。

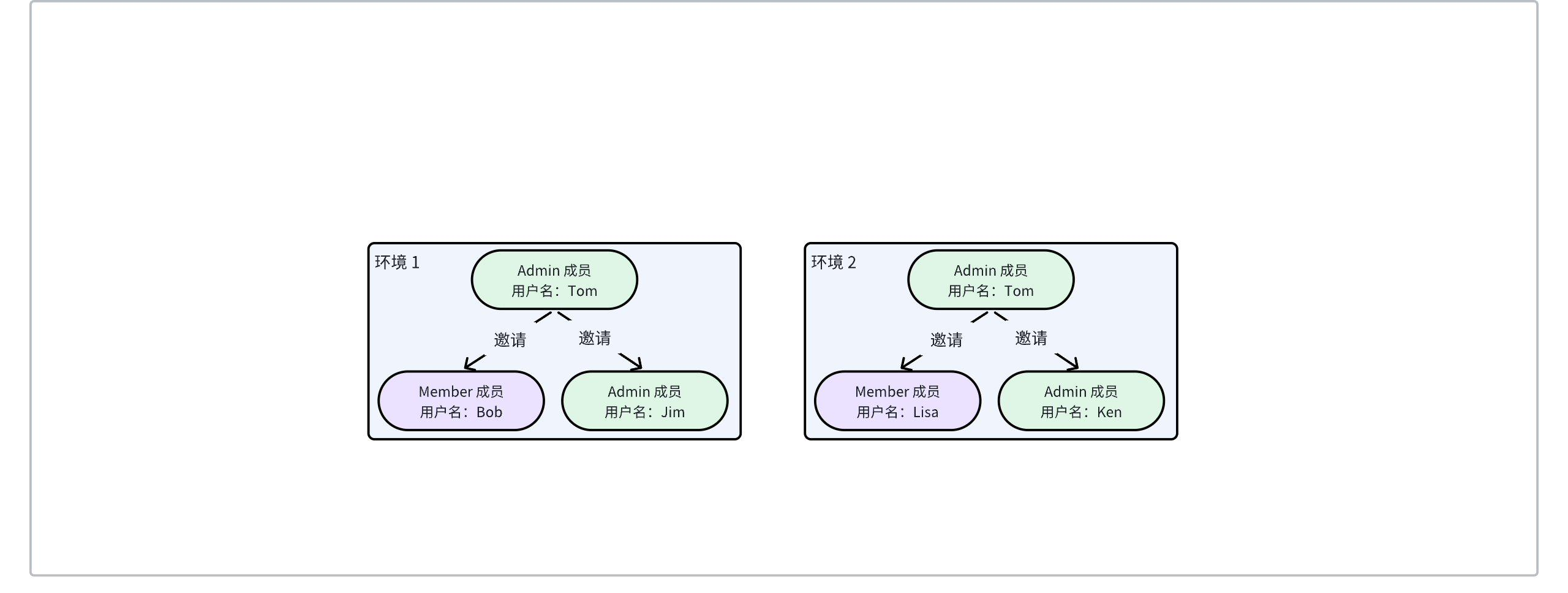

环境和环境成员的关系

当创建了一个新的环境时,系统会为当前环境自动初始化创建一个 Admin 角色的成员。后续再由初始的 Admin 成员创建新的成员。