使用 Terraform Module 安装环境

参考概述▸ ,使用AutoMQ Cloud 需要先安装环境。本文介绍如何使用 Terraform Module 安装 BYOC 环境。

本文中提及 AutoMQ 产品服务方、AutoMQ 服务方、AutoMQ,均特指 AutoMQ HK Limited及其附属公司。

前置条件

条件一:云账号操作权限

创建 BYOC 环境,需要提供有权限的云账号的 Credentials,且需要保证云账号为主账号 或者是已经被授权相关操作权限的 IAM 子账号 。如果当前使用了 IAM 子账号的凭证,需要先授权再进行服务开通操作。

- 使用 AWS 托管策略授权

通常可以为 IAM 子账号,授予下方的AWS 托管策略,即可进行后续的部署安装:

AmazonVPCFullAccess:管理专有网络 VPC 的权限。

AmazonEC2FullAccess:管理 EC2 产品的权限。

AmazonS3FullAccess:管理对象存储 S3 的权限。

AmazonRoute53FullAccess:管理 Route 53 服务的权限。

IAMFullAccess:管理 AWS IAM 授权策略和角色的权限。

操作流程

步骤 1:准备 VPC

AutoMQ BYOC 环境部署在用户 VPC 内,以保障数据隐私和安全。使用 Terraform Modules 安装 AutoMQ 环境时,支持以下两种方式:

自动创建新的 VPC 安装环境: 选择此选项后由 Terraform Modules 自动创建 VPC 等资源,无需用户手工配置,推荐用于首次 POC 和测试。

由用户提供 VPC 安装环境: Terraform Modules 不会主动创建 VPC 网络,由用户指定已有的 VPC 网络。

如果选择 由用户提供 VPC 安装环境 ,则必须参考准备 VPC▸准备 VPC 网络,确保符合 AutoMQ 的要求。否则会导致安装失败。

步骤 2:调用 AutoMQ Terraform Module 安装环境

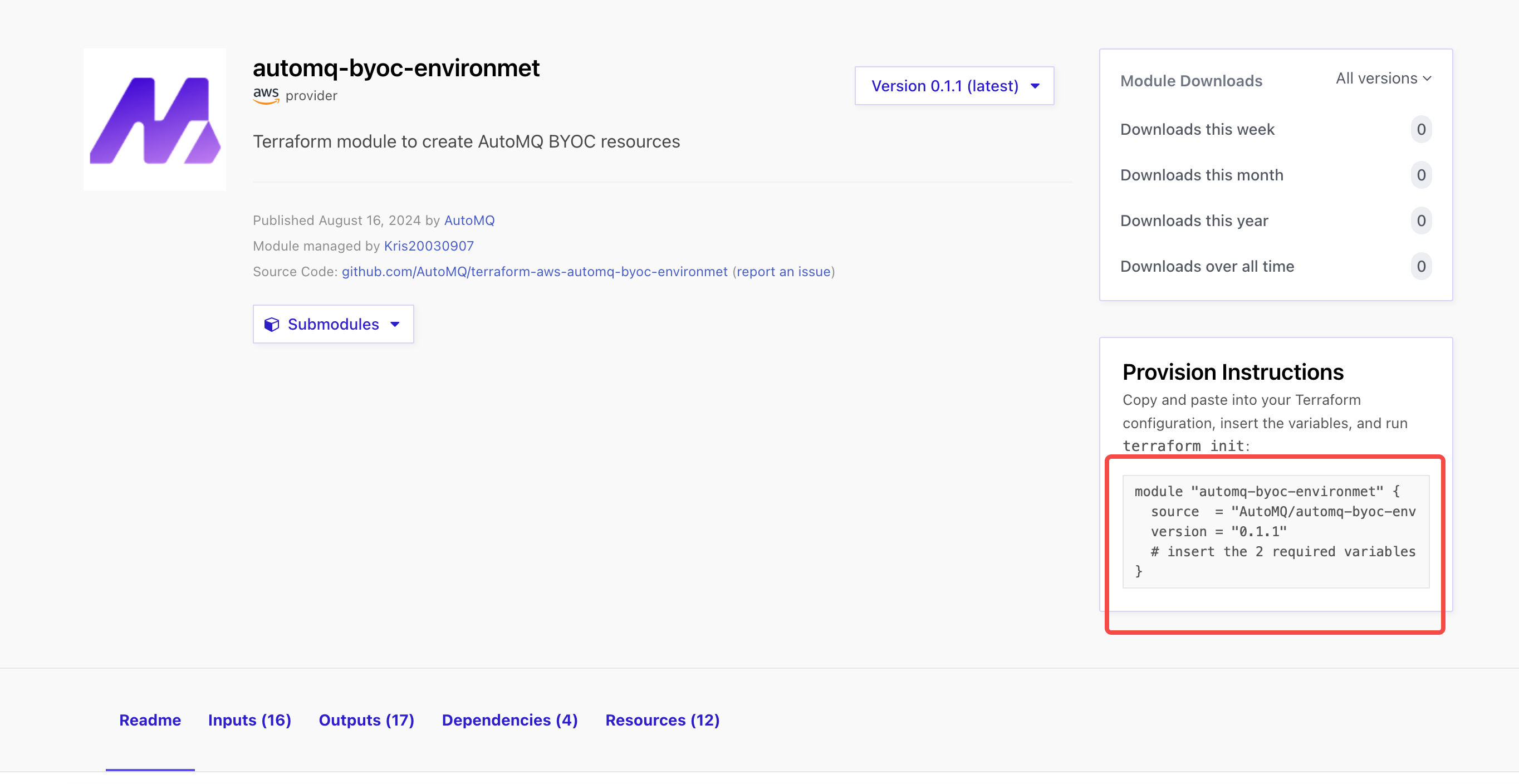

使用 Terraform Module 安装 BYOC 环境前建议根据文档选择(或升级至)最新的 Module 版本,再集成 AutoMQ Terraform Module 进行环境安装部署。

初始化 AWS CLI 和 Terraform 运行环境,确保能够调用 AWS 和 Terraform 服务。

访问 AutoMQ Terraform Modules 仓库,获取 Modules 依赖,并参考对应的 README 文档 执行创建操作。

步骤 3:完成 BYOC 环境运维授权

BYOC 环境部署在用户 VPC,具备数据安全和隐私隔离的效果,但 BYOC 环境内部会产生系统日志、Metrics 等业务无关的系统数据。环境安装完成后,用户需要参考管理环境运维授权▸ 对 AutoMQ 服务方提供相应的运维授权,方便 AutoMQ 服务方进行系统稳定性监控和故障自愈等运维操作。

后续步骤

配置 EKS(EKS 模式需要处理): 如果在安装 BYOC 环境时选择将 AutoMQ 部署到 EKS,则在完成环境安装后,用户需要先准备 EKS 集群,然后再并配置到 AutoMQ 控制台,将 AutoMQ 集群部署到 EKS。准备 EKS 并完成后续部署的文档,请参考部署到AWS EKS▸。

通过 Terraform 使用 AutoMQ: 环境安装完成后,用户可以通过 AutoMQ Terraform Provider 管理和使用 AutoMQ。通过 Terraform 方式使用 AutoMQ ,请参考文档。

通过 WebUI 使用 AutoMQ: 通过浏览器访问步骤 3 返回的控制台地址,输入初始用户名密码,即可进入环境控制台创建实例,并体验产品功能。体验 AutoMQ for Kafka▸

附录

安装的云资源清单以及说明见 云资源清单▸

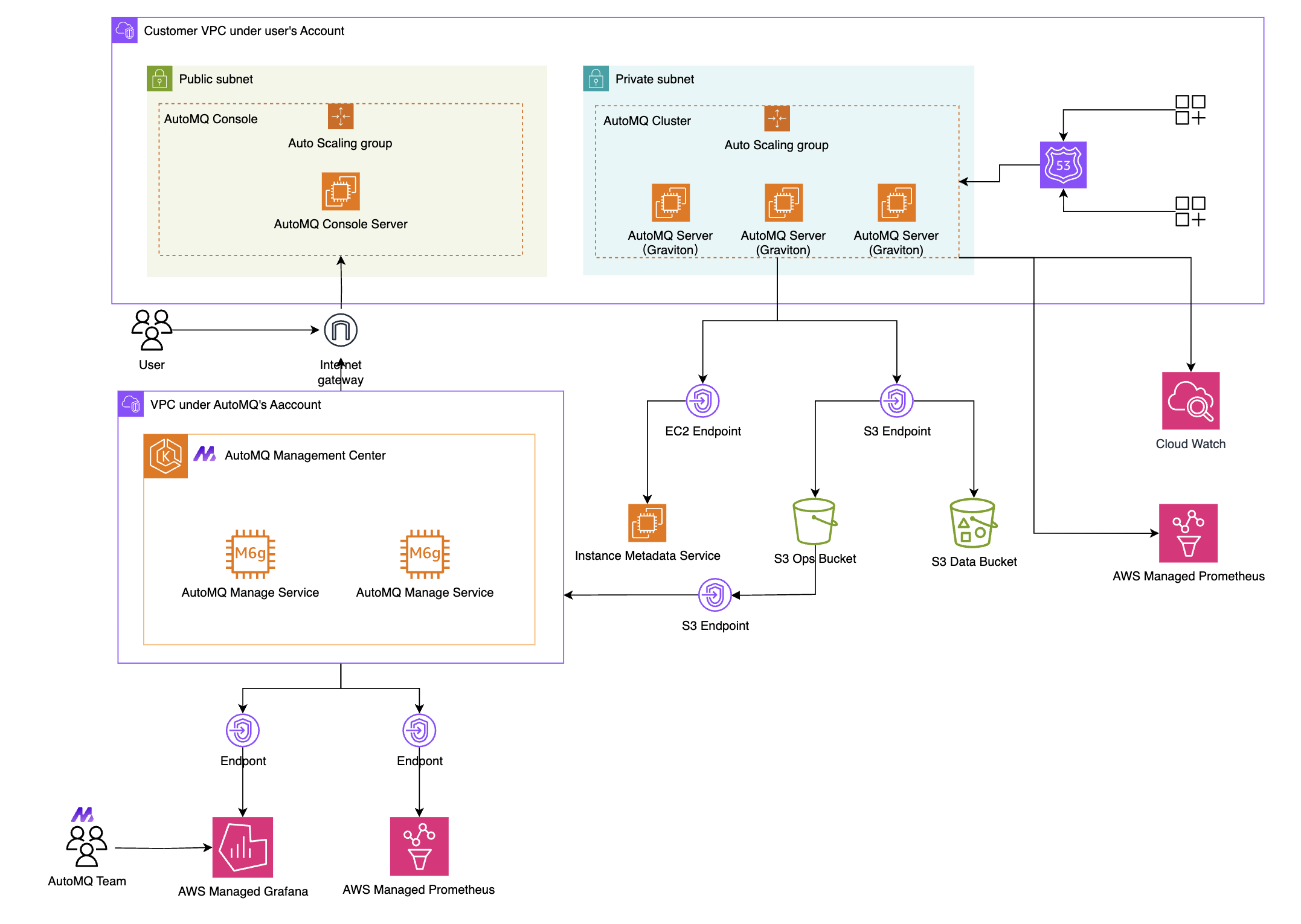

AutoMQ 在 AWS 上的整体部署架构图如下:

AutoMQ 使用 Amazon Linux 2 AMI 系统镜像,确保提供安全、可靠的操作系统。